压缩包,QQ群下载吧,上传不了。。。

Open jiaxinonly opened 2 years ago

压缩包,QQ群下载吧,上传不了。。。

启动anylink的第二步systemctl start anylink后,再设置一下开机自启systemctl enable anylink

防火墙开放的第二步关闭firewalld的正确命令为:

systemctl stop firewalld # 临时关闭防火墙

systemctl disable firewalld # 永久关闭防火墙教程有二处错误。需要更正。不然会无法启动 和 无法访问管理WEB页面

1、自签证书: 楼主的教程自生成证书会有一定机率不能使用(下面有推荐使用SSL自动申请教程)。按着做就可以了。 但是。将证书copy到服务端使用和客户端使用没写明白。同时客户端证书生成用这个方法可行。所以还是做一下。 比方:证书生成在root文件夹下

#服务端 证书(自签可有一定机率启动不了)

cp vpn_cert.key vpn_cert.pem /usr/local/anylink-deploy/conf/

#客户端 证书(可用)

cp root.crt /usr/local/anylink-deploy/conf/files/推荐: 强烈建议使用SSL 自动申请功能。服务端不要用自签证证书 https://owo.misaka.rest/acme-1key/ Acme.sh 一键申请证书脚本及说明

PS:如果之前用自签SSL启动不了。然后换上自动申请SSL也启用不了。重装直接用自动申请的。解决。

2、防火墙要关。楼主写错了,楼上是对的。请永久关闭防火墙。不然无法访问。访问时要加https://

# 永久关闭防火墙

systemctl disable firewalld 这一步要重启,如果不想重启,要加多一步

# 临时关闭防火墙

systemctl stop firewalld 3、日志

#日志有一定机率是写入不成功。建议用绝对地址

log_path = "/usr/local/anylink-deploy/log" # 添加日志文件路径这样你就可以正常用了。修证教程。 以上本人总结经验和规坑指南。多次已成功。

@sunteta 确定日志路径,根本启动不了,注释掉日志相关参数,就可以了 版本是0.7.4 MASQUERADE all -- 192.168.10.0/24 0.0.0.0/0 ServerCfg: &{Conf:/app/conf/server.toml Profile:./conf/profile.xml ServerAddr::443 ServerDTLSAddr::4433 ServerDTLS:false AdminAddr::8800 ProxyProtocol:false DbType:mysql DbSource:anylink:curdboy@tcp(10.1.251.93:3306)/anylink?charset=utf8 CertFile:./conf/ssl/tmt167.top.cer CertKey:./conf/ssl/tmt167.top.key FilesPath:./conf/files LogPath:/data/anylink/log LogLevel:info Pprof:false Issuer:xxxxxxxxxxx AdminUser:root AdminPass:$2a$10$EdYE67dPE83dDOjc1o0vpOfSPwph5wQvLW5MujCnXmuhfEQkYt10. JwtSecret:XxiyfnR9HgtWEAYdTRjZSy2uzMEIKdrXbBYiD_f8QD-10v93e_8oW5vqq3Go9FTTamuLTIIY LinkMode:tun Ipv4Master:eth0 Ipv4CIDR:192.168.10.0/24 Ipv4Gateway:192.168.10.1 Ipv4Start:192.168.10.100 Ipv4End:192.168.10.200 IpLease:1209600 MaxClient:100 MaxUserClient:3 DefaultGroup:one CstpKeepalive:20 CstpDpd:30 MobileKeepalive:40 MobileDpd:50 SessionTimeout:3600 AuditInterval:-1} panic: open /data/anylink/log/anylink.log: no such file or directory

drwxr-xr-x 2 root root 6 Jul 7 15:05 /data/anylink/log/ 目录是存在得,应该有bug

有创建目录的操作,你应该漏掉了

有创建目录的操作,你应该漏掉了

@jiaxinonly /data/anylink/log/ # 就是手动创建得日志存储目录

那你检查一下是否是相对路径与绝对路径的问题

配置文件用得绝对路径 ..........

log_path = "/data/anylink/log log_level = "info" pprof = false .....

你用相对路径试试

没用 :20 CstpDpd:30 MobileKeepalive:40 MobileDpd:50 SessionTimeout:3600 AuditInterval:-1} panic: open log/anylink.log: no such file or directory

goroutine 1 [running]: github.com/bjdgyc/anylink/base.(*logWriter).newFile(0xc000117710) /anylink/server/base/log.go:63 +0xa7 github.com/bjdgyc/anylink/base.initLog() /anylink/server/base/log.go:76 +0x131 github.com/bjdgyc/anylink/base.Start() /anylink/server/base/start.go:6 +0x25 main.main() /anylink/server/main.go:28 +0x6f

[root@Docker-App /data/anylink 16:19:24]

log/anylink.log

[root@Docker-App /data/anylink 16:19:49]

anylink.db files/ profile.xml server.toml ssl/

[root@Docker-App /data/anylink 16:19:49]

log_path = "./log"

log_level = "debug"

我也来补一下防火墙规则的坑,红帽系的防火墙规则永久保存是需要依赖rc.local的。 先为rc.local赋予开机执行权chmod a+x rc.local 再将规则保存到iptables-save > /etc/iptables.conf这个文件里 最后在rc.local写入iptables-restore < /etc/iptables.conf 即可完成防火墙持久化操作 还有,Linux状态下的所有二进制的脚本以及程序包都需要先授予执行权才可以使其能够开机自启。 chmod +x 脚本名

[Tue Jul 25 10:40:51 EDT 2023] Your cert is in: /root/.acme.sh/it-nmg.cn/it-nmg.cn.cer [Tue Jul 25 10:40:51 EDT 2023] Your cert key is in: /root/.acme.sh/it-nmg.cn/it-nmg.cn.key [Tue Jul 25 10:40:51 EDT 2023] The intermediate CA cert is in: /root/.acme.sh/it-nmg.cn/ca.cer [Tue Jul 25 10:40:51 EDT 2023] And the full chain certs is there: /root/.acme.sh/it-nmg.cn/fullchain.cer

请问我用asme 生成的证书,对应server配置文件 cert_file = "./conf/vpn_cert.pem" cert_key = "./conf/vpn_cert.key" 应该用那两个?

服务端证书用asme脚本,客户端证书root.crt的还是按照这个原文来生成吗? 还望大佬指点以下 万分感觉。

请问这个可以客户端免登录,直接访问内网吗(通过配置anylink vpn实现)

现在不支持这个操作

可以试试 wireguard 组网产品

请问这个可以客户端免登录,直接访问内网吗(通过配置anylink vpn实现)

现在不支持这个操作

那有什么建议能够实现:比如公司(aaaa)地址直接访问内网,其他地方需拨号vpn访问了(目前我了解可以购买阿里云ipsec+公司带有ipsec路由器实现,但费用太高了)

不知道你为什么会有这样的需求,个人电脑直接登陆不行吗?既然是企业使用就应该是分用户管理,企业购买一个带ipsec的路由器不贵吧?几千就能搞定,再不然二手也行?最坏的情况下使用软路由,软路由登陆vpn,其他设备连接到软路由下

请问这个可以客户端免登录,直接访问内网吗(通过配置anylink vpn实现)

现在不支持这个操作

那有什么建议能够实现:比如公司(aaaa)地址直接访问内网,其他地方需拨号vpn访问了(目前我了解可以购买阿里云ipsec+公司带有ipsec路由器实现,但费用太高了)

不知道你为什么会有这样的需求,个人电脑直接登陆不行吗?既然是企业使用就应该是分用户管理,企业购买一个带ipsec的路由器不贵吧?几千就能搞定,再不然二手也行?最坏的情况下使用软路由,软路由登陆vpn,其他设备连接到软路由下

已有一个带ipsec的路由;那自建的开源的ipsec vpn能实现吗(比如公司(aaaa)地址直接访问内网,其他地方需拨号vpn访问了)

理论上是可以的,都是ipsec

Anylink安装使用教程

演示环境

基础环境说明

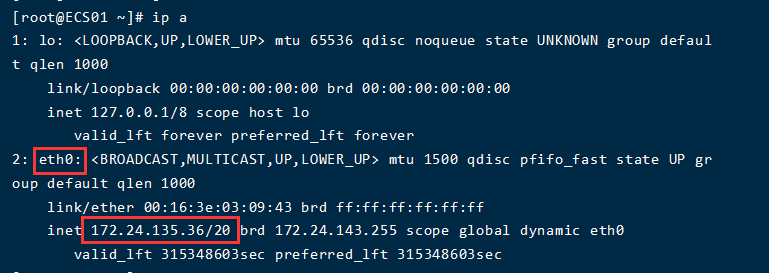

阿里云ECS,内网网段172.24.128.0/20,使用tun模式,自签证书,0.7.2版本

ps: ECS02只是用于测试使用,我在上面安装了一个nginx用于测试访问web是否正常

查看网卡名称

在要安装anylink的服务器上,查看内网ip地址所绑定的网卡名,本次演示环境网卡名称为

eth0防火墙开放

anylink需要一个端口供客户端远程连接,这里选择默认的443,并且还需要一个端口用于访问web管理后台,这里也选择默认的8800,如果有需要请自行更换,因为云服务器默认关闭了selinux和firewalld,使用安全组,所以需要在安全组上开放内网网段和两个公网访问端口(443和8800)即可。

如果你是本地机房也需要开放一个公网IP地址+端口供客户端远程连接,并且关闭selinux和firewalld

关闭selinux

关闭firewalld

anylink 二进制包安装

安装和配置

下载anylink,本教程指定下载0.7.2版本,下载地址https://github.com/bjdgyc/anylink/releases/download/v0.7.2/anylink-deploy.tar.gz,用浏览器下载好后上传到服务器ECS01

SSH到服务器ECS01,解压二进制包到/usr/local目录

进入anylink目录

生成密码

1q2w%3e4r的密文,请修改为你自己要设置的密码生成jwt密钥

进入conf配置目录

拷贝配置文件模板

打开配置文件

修改如下部分,其他保持不变:

创建日志文件目录,请修改为自己配置的日志路径,不创建会启动失败,如果没有打开日志输出,可以跳过

打开profile.xml文件

12. 修改如下配置(这步可以不设置)生成自签证书

创建配置文件,请修改为自己IP地址和域名

生成根私钥

生成根证书请求文件

生成根证书

生成vpn的私钥

生成vpn证书的请求文件

签发vpn证书

删除多余的中间文件,删除后,应该剩下root.crt、root.key、vpn_cert.pem、vpn_cert.key这4个文件

拷贝根证书到files文件夹下,供客户端下载

配置NAT

开启服务器ipv4转发

立即生效

设置nat,请替换网卡名称为前面查看的内网网卡名称,另外,如果server.toml文件里面客户端的IP地址池不是默认的192.168.10.0/24,也请修改为对应的IP地址池

查看设置是否生效

安装iptables-services,用于保存iptables配置,永久生效

设置开机自启

保存当前iptables设置

启动anylink

复制service文件到系统中

启动anylink

查看启动状态

浏览器访问后台管理

访问地址公网IP+端口(默认8800),输入账号(admin)和 密码(1q2w%3e4r)点击登陆

添加邮箱配置,这里用QQ邮箱演示,其他邮箱请自行百度,另外密码是不是QQ密码,是

授权码,不清楚也请百度设置邮件内容

添加用户组

再添加一个测试组,来测试一下访问权限

添加用户zhangsan

添加用户lisi

查看邮件

客户端使用

手机安装OTP软件

win10

安装客户端

安装客户端anyconnect,双击下载的安装包,点击Next按钮

选择我同意,在点击Next

点击Install

点击Finish

信任根证书

浏览器下载根证书

双击证书安装

选择本地计算机

选择受信任的根证书颁发机构

点击完成

浏览器访问验证

连接

双击运行anyconnect,在启动项里有快捷方式

输入邮件收到的连接地址,点连接

输入用户和密码,PIN码是在创建用户的时候设置的,邮件上也有,后面6位670160是手机OTP软件上扫描二维码后的6位动态码,手速要快哈

这个提示可以在管理后台邮件内容那里修改哈

连接成功

ping内网试试

浏览器访问ECS02上的nginx服务

断开连接,登录过一次后,客户端会保留上次的连接配置,配置名称对应profile.xml文件中的HostName,连接地址对应HostAddress,详见安装和配置的第12步,注意目前只能保存一个配置,不知道为什么

使用李四的账号登录,注意OTP软件,同一个邮箱同一个anylink服务端,只能保存一个账号的动态码,这里是我是将张三的动态码删除,再扫描李四的动态码,如果你实在需要一个anylink服务端使用同一个邮箱,你可以在后台将两个账号的OTP密钥设置成一样的

ping测试,符合测试组的权限,只能访问ECS01(172.24.135.36)

mac

安装客户端

双击下载的安装包,然后双击如下图标

然后点击继续按钮

再点击继续按钮

弹框处点击同意按钮

安装类型只选择 VPN 即可,然后点击继续

然后点击安装

验证账号密码,点击安装软件

成功安装后如图

信任根证书

浏览器下载根证书

双击钥匙串访问,选择系统选项,点击加号,找到找到证书文件

修改访问控制项为允许所有程序访问

连接

参考win10吧

安卓

安装客户端

信任根证书

浏览器下载根证书

点击证书安装

设置证书名称

连接

打开app,点击连接

添加连接

设置连接地址

点击连接

连接成功

linux

安装客户端

下载安装包

创建目录

解压到目录

进入安装目录

开始安装

信任根证书

下载根证书

移动根证书到受信任的证件夹下并重命名

更新信任证书列表

连接

连接vpn

查看连接状态

ping测试

断开连接

anylink 编译安装

安装golang

下载golang,本教程指定下载1.17.5,更多版本请访问https://studygolang.com/dl

解压到目录

打开环境变量文件

在末尾添加如下变量

立即生效

查看版本

安装nodejs

下载nodejs,本教程指定下载16.13.1,更多版本请访问https://nodejs.org/zh-cn/

创建安装目录

解压到目录

打开环境变量文件

末尾修改为如下

立即生效

查看版本

编译anylnk

下载源码包https://codeload.github.com/bjdgyc/anylink/tar.gz/refs/tags/v0.7.2,本教程指定下载0.7.2,下载好了上传到服务器

解压包

进入目录

编译

编译好后,将部署文件移动到/usr/local目录下

剩下的步骤请参考二进制包安装了