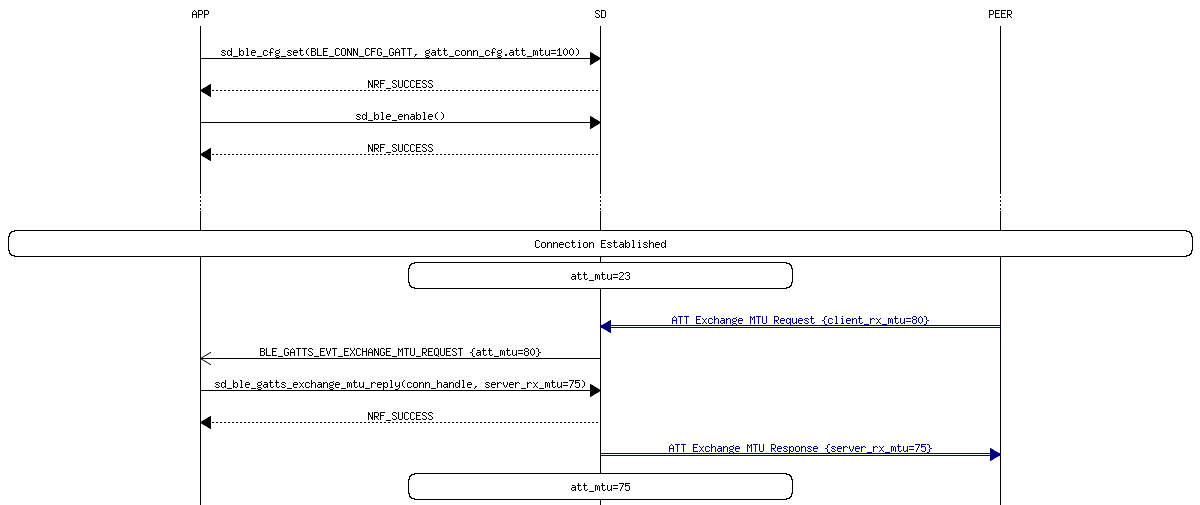

ATT_MTU exchangeの動き

ATT_MTU exchange(macOS--->nRF52)

nRF52側へのリクエスト時、ATT_MTU exchange はソフトデバイスのsd_ble_gatts_exchange_mtu_reply関数の実行で開始されます。

これはBLE_GATTS_EVT_EXCHANGE_MTU_REQUEST(0x55)というイベント発生後に行われます。

コードを確認したところ、これは nrf_ble_gatt.c というライブラリーの中で行われています。

トリガーを引いているのは(確認時に使用した)macOS版U2F管理ツール側のようです。

nRF52のBLE U2Fサービスでは、この時点で

APP:DEBUG:on_ble_evt_dispatch called (evt_id=0x55)

nrf_ble_gatt:DEBUG:Peer on connection 0x0 requested an ATT MTU of 1000 bytes.

nrf_ble_gatt:DEBUG:Updating ATT MTU to 67 bytes (desired: 67) on connection 0x0.というログを出力します。

このあと、nRF52は接続パラメーターを更新し、下記のログを出力します。

(0x12はBLE_GAP_EVT_CONN_PARAM_UPDATEというイベントになります)

APP:DEBUG:on_ble_evt_dispatch called (evt_id=0x12)ATT_MTU exchange(nRF52--->macOS)

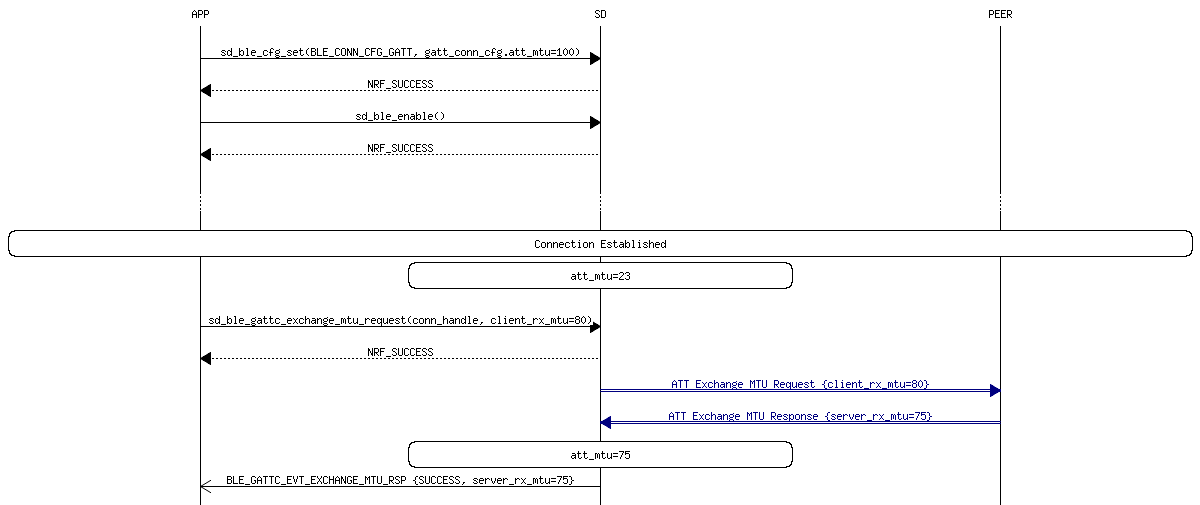

他方、nRF52側からのレスポンス時、ATT_MTU exchange はソフトデバイスのsd_ble_gattc_exchange_mtu_request関数の実行で開始されます。

コードを確認したところ、これは nrf_ble_gatt.c というライブラリーの中で行われています。

トリガーを引いているのはnRF52側のようです。

ATT_MTU exchange は完了すると、BLE_GATTC_EVT_EXCHANGE_MTU_RSP というイベントを受領します。

nRF52のBLE U2Fサービスでは、この時点で、

APP:DEBUG:on_ble_evt_dispatch called (evt_id=0x3a)

nrf_ble_gatt:DEBUG:ATT MTU updated to 67 bytes on connection 0x0 (response).というログを出力します。

概要

nRF52よりレスポンスする際、ソフトデバイスの

sd_ble_gatts_hvx関数を実行時、エラーコード=0x08(NRF_ERROR_INVALID_STATE)により、プログラムが停止してしまうことがあります。NRF_ERROR_INVALID_STATE中は、nRF52からU2F管理ツールへのレスポンスを行うことが一切不可能になってしまうため、この状態においてレスポンス実行が行われないようにするよう、対策が必要になるかと存じます。実機確認時のログ

具体的には下記ケースで発生するようです。 https://devzone.nordicsemi.com/f/nordic-q-a/17897/nrf_error_invalid_state-cases

小職が実機で確認できたのは、上記3番目の

An ATT_MTU exchange is ongoing時です。 下記は確認時のログになります。 (FDSのファイル削除処理を実行中)ログを参照したところ、レスポンス実行時に

sd_ble_gatts_hvx failed (err_code=8)のエラーを検知する直前に、on_ble_evt_dispatch called (evt_id=0x12)のイベントが確認されています。すなわち、

evt_id=0x12(BLE_GAP_EVT_CONN_PARAM_UPDATE)の発生により、An ATT_MTU exchangeが行われている状態で、sd_ble_gatts_hvxがコールされたため、NRF_ERROR_INVALID_STATEを検知した、という流れと判断しております。ご参考

ログ全量 再現.log

再現用のプログラム nRF5_SDK_v13.0.0

影響

One CardのBLE U2Fサービスでは、NRF_ERROR_INVALID_STATEが検知されると、レスポンスを実行することができず、処理は打ち切られます。 U2F管理ツール側ではレスポンス・タイムアウトを20秒後に検知し、結果としてエラー・メッセージをポップアップ表示したのち、停止します。 (Chromeエクステンションからの要求時は、Chromeブラウザーにブランク・メッセージがレスポンスされ、Chromeエクステンションが停止します)

取るべき対策

下記いずれかの対策を取るべきと考えております。

前述

An ATT_MTU exchange is ongoing時は、レスポンス処理に入らないよう、何らかのガード・ロジックを実装BLE U2Fサービスの処理中に、

An ATT_MTU exchange自体が実行されないようにする仕組みを検討する