Obrigado pela sugestão, @kaioenzo :handshake: Tenho quase certeza que isso já foi discutido, mas procurei e não encontrei nada.

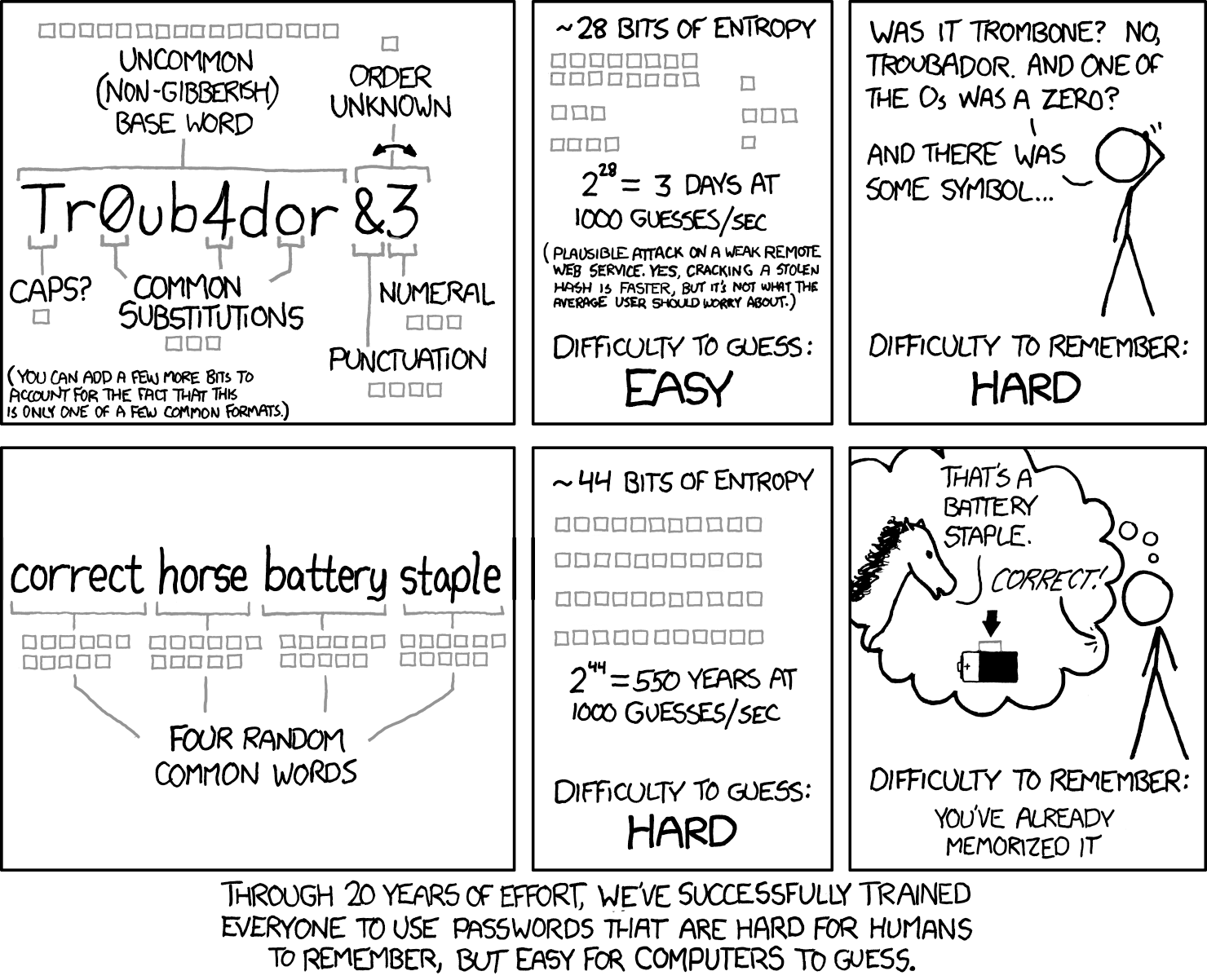

Acho que esses requisitos de criação de senha não são interessantes. Essa resposta no UX Stack Exchange fala um pouco sobre isso, e a tirinha do XKCD deixa mais claro:

Também tem essa resposta do Security Stack Exchange.

A resposta do UX Stack Exchange mencionava que bloquearam as 10 mil senhas mais comuns, o que pode ser mais interessante do que exigir uma "senha difícil", mas não sei o quão necessário isso é para o TabNews. E precisaríamos filtrar das 10 mil senhas, quais possuem >= 8 caracteres.

Descrição

Eu acho que permitir o cadastro dos usuários com senhas fracas é um dos requisitos menos desejáveis para qualquer aplicação web atualmente. Atualmente o tabnews permite essa característica.

Sugestão de implementação

Poderíamos criar validações para criação de novos usuários que tentem utilizar senha fraca, sugiro que uma senha forte seja composta por:

De forma opcional vejo a possibilidade de solicitar a atualização das senhas dos usuários existentes para o novo padrão.